Meltdown和Spectre处理器漏洞威胁处置建议

2018-01-11

一. 漏洞摘要

2018年1月4日,国外研究机构披露了”Meltdown”(CVE-2017-5754)和”Spectre”(CVE-2017-5753& CVE-2017-5715)两组CPU特性漏洞,漏洞爆出后,研究人员也陆续发布各种检测POC,相关操作系统厂商以及浏览器支持厂商也陆续发布修复补丁,详情参照漏洞补丁更新章节

利用Meltdown漏洞,低权限用户可以访问内核的内容,获取本地操作系统底层的信息;当用户通过浏览器访问了包含Spectre恶意利用程序的网站时,用户的如帐号,密码,邮箱等个人隐私信息可能会被泄漏;在云服务场景中,利用Spectre可以突破用户间的隔离,窃取其他用户的数据。

二. 漏洞补丁更新

2.1 Windows系统补丁更新

1月3日晚,微软发布了针对Meltdown和Specter的系统安全更新,企业或个人用户开启系统更新功能及时打全最新的安全补丁。

企业或个人用户可以选择自动更新或手动下载补丁进行更新,补丁下载地址见附录A。

自动更新:

在企业内网环境中,可以通过WSUS服务器连接到Microsoft Update来获取更新程序,并分发给企业网络中的客户端计算机实现批量更新。

个人用户可以进入“设置”-“更新与安全”,选择“检查更新”,安装补丁。部分兼容性上存在问题的用户则需要继续耐心等待几天。

手动更新:

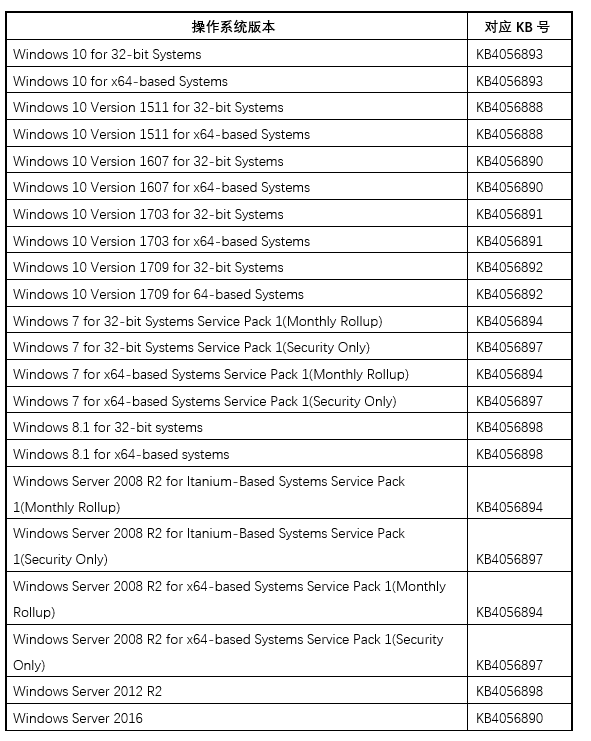

根据以下版本与对应KB号,在微软安全建议https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV180002 ,查到对应更新软件包并下载更新。

目前的系统补丁尚不能完整修复Meltdown和Spectre处理器漏洞,企业和用户可能需要额外的芯片组固件更新。如果笔记本电脑/台式机/服务器供应商提供了额外的芯片组固件更新,可以从官方站点获取,安装并完成修补程序。

2.2 Linux系统补丁更新

Linux Kernel

Linux 发布了内核补丁,版本包括 4.14.11、4.9.74、4.4.109、3.16.52、3.18.91 和 3.2.97,用户可以从 Kernel.org 上下载。

参考链接:

Red hat:

红帽公司已经发布通告,其中列出受到影响的产品及其当前状态。建议内容表明:对于正在运行受影响版本产品的红帽客户,强烈建议用户尽快根据指导清单进行更新。所有受影响产品都应安装修复补丁。

Ret Hat安全通告地址:https://access.redhat.com/security/vulnerabilities/speculativeexecution

受到Meltdown影响的产品名称

|

Red Hat Enterprise Linux 7(已更新) Red Hat Enterprise Linux 6(部分更新) Red Hat Enterprise Linux 5(待更新) RHEL Atomic Host(待更新) Red Hat Enterprise MRG 2 (已更新) |

受到Spectre影响的产品名称

|

Red Hat Enterprise Linux 7 (已更新) Red Hat Enterprise Linux 6 (部分更新) Red Hat Enterprise Linux 5 (待更新) RHEL Atomic Host (待更新) Red Hat Enterprise MRG 2(已更新) Red Hat Virtualization 3ELS、4(RHEV-H/RHV-H)(已更新) Red Hat OpenStack v6 (待更新) Red Hat OpenStack v7 (待更新) Red Hat OpenStack v8 (待更新) Red Hat OpenStack v9(待更新) Red Hat OpenStack v10 (待更新) Red Hat OpenStack v11 (待更新) Red Hat OpenStack v12 (待更新) |

CentOS:

CentOS团队近日面向64位(x86_64)CentOS 7在内的多个版本发布内核安全补丁,重点修复了日前爆发的Meltdown(熔断)和Spectre(幽灵)两个漏洞。CentOS 7基于Red Hat Enterprise Linux 7,本次发布的安全更新是在Red Hat近期发布的修复补丁上进行定制优化的。

目前存在问题的软件包括kernel-3.10.0-693.11.6.el7.x86_64.rpm kernel-abi-whitelists-3.10.0-693.11.6.el7.noarch.rpm kernel-debug-3.10.0-693.11.6.el7.x86_64.rpm kernel-debug-devel-3.10.0-693.11.6.el7.x86_64.rpm kernel-devel-3.10.0-693.11.6.el7.x86_64.rpm以及kernel-doc-3.10.0-693.11.6.el7.noarch.rpm。

此外kernel-headers-3.10.0-693.11.6.el7.x86_64.rpm kernel-tools-3.10.0-693.11.6.el7.x86_64.rpm kernel-tools-libs-3.10.0-693.11.6.el7.x86_64.rpm kernel-tools-libs-devel-3.10.0-693.11.6.el7.x86_64.rpm perf-3.10.0-693.11.6.el7.x86_64.rpm和 python-perf-3.10.0-693.11.6.el7.x86_64.rpm也需要更新。

参考链接:

CentOS 6 kernel Security Update

https://lists.centos.org/pipermail/centos-announce/2018-January/022701.html

CentOS 7 kernel Security Update

https://lists.centos.org/pipermail/centos-announce/2018-January/022696.html

Debian:

已针对Meltdown漏洞提供更新。

参考链接:https://security-tracker.debian.org/tracker/CVE-2017-5754

Ubuntu:

Ubuntu安全团队的Dustin Kirkland表示新款补丁已经过了两个多月的测试,包括Ubuntu 12.04 ESM (Extended Security Maintenance) Ubuntu 14.04 LTS Ubuntu 16.04 LTS和Ubuntu 17.10在内所有尚处于支持状态的Ubuntu发行版本都会在近期获得更新。

参考链接:https://wiki.ubuntu.com/SecurityTeam/KnowledgeBase/SpectreAndMeltdown

Suse:

将为所有企业版SUSE Linux(SLE)提供Meltdown与Spectre补丁更新,根据官方描述,Suse也将提供AMD 与 Intel处理器微程序包的固件与QEMU / KVM更新更新。

目前已提供更新的SLE版本如下:

|

SLES 12 SP3 SLES 12 SP2 SLES 12 SP1-LTSS SLES 12-LTSS SLES 11 SP4 SLES 11 SP3-LTSS SUSE CaaS Platform |

参考链接:https://www.suse.com/c/suse-addresses-meltdown-spectre-vulnerabilities/

Fedora:

已针对Fedora Linux操作系统(含Fedora26、Fedora27版本)与Rawhide (内核 4.15最终测试版本)提供更新补丁包 ,以降低遭到Meltdown攻击的危害。

参考链接:https://fedoramagazine.org/protect-fedora-system-meltdown/

2.3 芯片组固件更新

Intel 方面在1月4号发布了新通告表示,将保证 90%的 CPU(近5年的)固件更新会在下周结束前全部放出。目前他们已经在和其他合作伙伴进行这些 CPU 更新。初始设备制造商和其他硬件供应商需要将这些固件更新包含在自己的产品更新中。除此之外,该公司重申,固件更新不会造成显著的性能下降,并承诺会随着时间的推移对这些补丁进行测试和优化,以进一步减轻对性能的影响。

详细内容请下载报告